Es kann passieren, dass eine komplette Server-Struktur mit Malware infiziert wurde. Auch, dass die Malware eine Synchronisierung durch die Server durchführt. Das würde bedeuten, dass die Entfernung auf einen einzelnen Server keinen Sinn hat – da die Malware sich selbst neu erstellt.

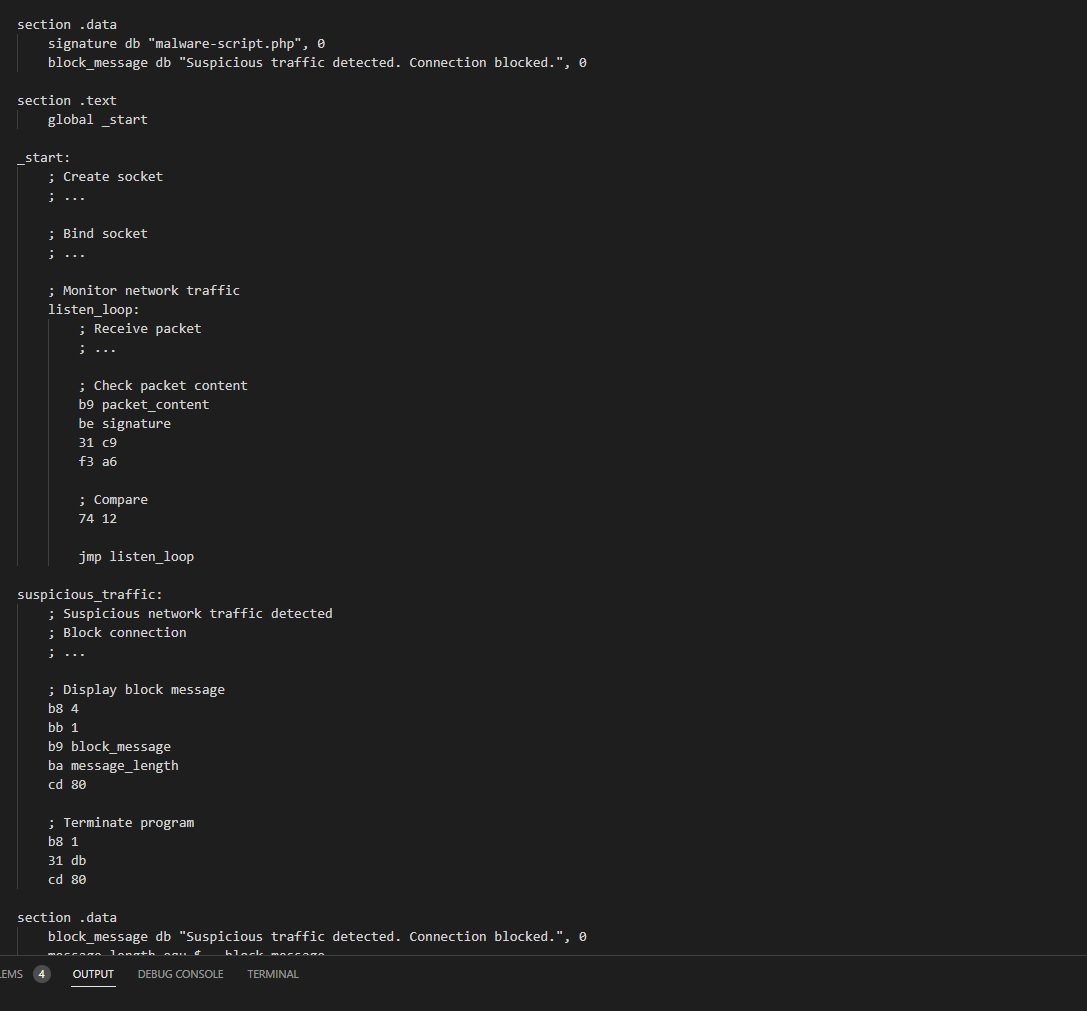

In diesem Fall ist ein guter Ansatz, in die tiefste Instanz des Computers zu gehen. Die Kommunikation der Hardware mit der Maschinensprache. Wir haben einen Beispielcode für genau diese Nutzung. Der Code sucht nach einer festgelegten Netzwerk-Verbindung und falls Sie gefunden wird, wird Sie blockiert. Der Beispielcode ist eine Kommunikation mit einem X86 Prozessor.

; @Homepage-nach-Preis

; Simple machine language example for detecting and blocking targeted malware file.

; https://homepage-nach-preis.de/

; Written for x86

section .data

signature db "malware-script.php", 0

block_message db "Suspicious traffic detected. Connection blocked.", 0

section .text

global _start

_start:

; Create socket

; ...

; Bind socket

; ...

; Monitor network traffic

listen_loop:

; Receive packet

; ...

; Check packet content

b9 packet_content

be signature

31 c9

f3 a6

; Compare

74 12

jmp listen_loop

suspicious_traffic:

; Suspicious network traffic detected

; Block connection

; ...

; Display block message

b8 4

bb 1

b9 block_message

ba message_length

cd 80

; Terminate program

b8 1

31 db

cd 80

section .data

block_message db "Suspicious traffic detected. Connection blocked.", 0

message_length equ $ - block_message

↩ Zurück zur Blogübersicht